雲計算取證參考架構

架構說明

要了解文章內容在說什麼,就要先知道這個「架構」是什麼?存在目的是什麼。

所以,什麼是「雲計算取證參考架構」?

根據ChatGPT快速閱覽整篇文件後,得出以下結論:

【《NIST Cloud Computing Forensic Reference Architecture》是一個由美國國家標準與技術研究院(NIST)所發布的文件,其中提出了一個用於構建雲計算系統的取證參考架構,以協助用戶理解組織的雲系統在架構能力方面可能存在的取證挑戰,以及可能需要採取的緩解策略。這個參考架構是一個方法論和初始實現,可以用於分析和審查用戶的雲計算架構,以確定其是否達到了取證的標準。參考架構的目的是提供一個統一的框架,以幫助雲計算架構設計師、雲工程師、取證實踐者和雲計算使用者對其系統進行取證準備。】

以下重點分析:

- 文章是為了讓「用戶」能夠理解 => 「雲系統在架構能力方面可能存在的『取證挑戰』」、「面對挑戰,可能需要採取的緩解策略」

- 這個參考架構是一個「方法論」和「初始實現」=> 用於「分析」和「審查」用戶的雲計算架構,是否「滿足『取證的標準』」

- 參考架構的目的 => 提供統一的「框架」 => 讓雲計算架構設計師、雲工程師、取證實踐者和雲計算使用者「對其系統『進行取證準備』」

補充:取證一詞會一直出現在文中,那到底什麼是「取證」?

根據文義及辭意,取證應該就是「取得證據」。

主要可能有以下用途:

- 犯罪調查:警方需要收集和保留證據以支持犯罪調查和審判。

- 爭議解決:在商業和民事訴訟中,需要數字證據來支持或反駁某一方的主張。這些數據可能包括電子郵件、合同、發票、報價單、購買訂單等。

- 監管合規性:某些行業需要根據監管要求收集、保留和監視數據,以確保其合規性。例如,銀行必須保留客戶交易紀錄,以便日後監管審查。

總之,這篇文章圍繞在「雲計算取證」,主要應該是在探討如何讓雲計算架構、系統、服務能擁有上述能力,以及評估取證風險吧。在未來雲計算可以說是趨勢,擁有雲計算系統的企業或公司如何保護自己不受犯罪利用,抑或是被利用時如何在法律上提供「有效證據」,便是這份文件想要探討的部分。

文件概要

理解架構及其存在目的是什麼後,我們先讓ChatGPT幫我們摘錄整篇文件的重點:

【這份文件是《NIST雲端計算取證參考架構》(NIST Cloud Computing Forensic Reference Architecture)的初始公開草案,旨在為雲端系統的取證準備提供支援,即在最小的調查成本下快速且有效地收集數字證據的能力。

文件提供了一個參考架構,以幫助使用者根據其架構能力了解組織雲端系統可能存在的取證挑戰以及可能需要的緩解策略。這個參考架構是一種方法論和初始實施,可用於雲端系統架構師、雲端工程師、取證從業人員和雲端消費者分析和檢閱其雲端計算架構的取證準備狀態。

文件中還提供了有關雲端計算取證參考架構的詳細信息,包括取證挑戰、取證準備、取證技術和雲端計算取證方法。此外,文件還探討了雲端取證的特定風險、關鍵問題和重要性,以及如何設計和實施取證方案。

此外,草案還介紹了一個風險模型,用於評估雲端系統架構的取證風險。文件還提供了有關取證工具、技術和流程的詳細信息,以及如何將這些工具、技術和流程應用於實際的雲端計算環境中。

草案強調了組織應該將取證設計作為其雲端計算戰略的一部分,並在架構設計階段考慮取證問題,以便在需要時能夠快速收集數字證據。】

以下重點整理:

- 根據架構的目的,文件提供了「雲端計算取證參考架構的詳細資訊」:

- 取證挑戰

- 取證準備

- 取證技術

- 雲端計算取證方法

- 取證「工具」、「技術」、「流程」的詳細資訊

- 如何將第五點的資訊「應用於『實際的雲端計算環境』中」。

- 文件探討了雲端取證的:

- 特定風險

- 關鍵問題

- 重要性

- 如何「設計」和「實施」取證方案

- 介紹「風險模型」 => 用於「『評估』雲端系統架構的『取證風險』」。

- 草案強調 => 「組織」應該將「取證設計」作為其「雲端計算戰略」的一部分,並「在『架構設計階段』考慮取證問題」 => 以便隨時能夠快速收集數字證據。

文件細項

1 - Introduction

在Introduction,此文件提及另一個文件:NIST Cloud Computing Forensic Science Working Group (NCC FSWG)。

該文件強調「『公共雲計算服務』的『特定特徵』和『商業模型』引發的『數字取證挑戰』」。在該文件中,方法一共分為三個階段。

第一階段,「檢查雲中的數字取證的方法是先了解雲計算技術,並確定和闡明其「基本和獨特的『特徵』」。

這些「特徵」在三個方面的操作中發揮重要作用:

- 正常操作

- 雲計算資源受到攻擊時的不良操作

- 犯罪利用期間的操作

確定這些特徵在這三個方面的作用非常重要。

第二階段,對先前NIST報告中識別的挑戰進行仔細的「檢查」。

檢查涉及:

- 分析Cloud Security Alliance (CSA) 企業架構 (EA)

- 1.的各種功能「能力」和「流程」

- 如果特定的功能能力和流程參與攻擊和違反,或者在犯罪利用期間使用,每個挑戰對進行取證調查的潛在影響。

分析方式會假設跟利用潛在的弱點、漏洞、暴露或雲技術進行犯罪活動使用情況的模擬。這些都是取證分析的重點。

第三階段,針對每個挑戰的「本質」進行「分析」,以「確定」他在「取證調查過程中的『作用』和『影響』」,並「判斷每個挑戰是『技術性』的還是『非技術性』的」。

通過分析每個挑戰,技術或技術手段的「適用性」會變得更加清晰,可以了解他們如何發揮作用,最終對證據的「鑑定」、「取得」、「保留」、「檢查」和「解釋」方面做出貢獻。

文末介紹了一個命令,說「該命令指出『擁有取證就緒的資訊系統(包括雲系統)』對於『提高國家的網路安全』至關重要」。

1.1 - The Need for a Cloud-specific Forensic Reference Architecture

「數位取證」(Digital Forensics)是指「利用『科學和相關技術』在『資訊系統、網路』中『發現和檢查』數位證物,以確立其中『發生的事件和情況』的『事實和證據』」。

數位取證通常用於司法程序和監管問題,但也可以用於其他目的。因此,數位取證可以幫助「查明事件的真相」和「確認證據」。

數位取證可以幫助調查人員找到和分析犯罪活動中留下的數位痕跡,解決罪案和進行事件應變。

犯罪包括:

- 傳統犯罪形式:暴力犯罪、財產犯罪、販毒、人口販運、白領犯罪。

- 網路空間中的犯罪:勒索軟體攻擊、資料外洩、身分到竊、網路恐怖主義、分散式阻斷服務攻擊、非法加密貨幣挖礦、兒童色情和針對政府、重要企業或電力網路的攻擊。

透過取證程序,還可用於調查民事訴訟,通常需要採用取證方法來確定數據和資金的存在、缺席和流動。例如,在逮捕被認為從事非法行為的人時,需要收集筆記型電腦。涉嫌的行為可能包括利用偷竊身分,入侵醫院的紀錄管理系統以植入勒索軟體,或進入企業系統進行商業間諜活動等。

總之,民事訴訟也有很多地方可能需要進行數位取證。

在不同情境中,數位舉證在「確定事實」、「分析」、「驗證」和「證實數據」上扮演重要角色,法院和律師需要這些資料。

數位取證也可在正常業務運作中發揮重要作用,例如「復原可能已遺失或破壞的數據」,以及在事件反映期間的其他目標,包括「減輕未來的網路攻擊」、「防止系統失敗」或「減少數據損失」等。

在商業情境中,還有助於「確定中斷事件的根本原因」,例如硬體故障、軟體損壞或故意破壞等。

維護、運營和保護這些資訊系統已成為一個非常重要的議題。

這段還有提到工業界或政府在設計、工程和操作資訊系統時使用的各種權威指南和框架。

不同的框架焦點各有不同,但一般都有助於「設計」、「實施和操作」「安全和有彈性的」資訊系統,以往的標準並未深入探討雲系統取證的問題。

本文研究重點是在雲計算環境中進行取證分析。

另外,本文也會談到「雲端運算使用虛擬化技術」的重要性,以及對於「虛擬機器的數位取證」可能面臨到的問題。

雲端運算為合法消費者提供更快的「業務持續性」、更有效的「事件響應」、改進的「資訊存取、管理和儲存」以及更簡單快捷的快地區合作。

這篇文章也介紹了如何將傳統數據中心中的解決方案轉換為雲端環境中的解決方案,以應對雲端運算帶來的挑戰。

本研究的重點和目標是研究這些問題,檢視和澄清取證方面的挑戰,最終制定和驗證應用已接受的取證技術和技術來處理這種獨特計算環境所需的能力。其結果就是:「雲端計算取證參考架構」。

就像需要「安全參考架構」來「將標準和要求納入系統的實際化和運營中以保障安全」一樣,應用「取證參考架構」也同樣能夠「為系統的實際化和運營提供能力,以更有效的檢視、了解、重建和糾正各種系統事件和破壞」。

CC FRA 的目標是「提供雲系統的鑑識就緒支援」,旨在協助使用者了解組織的雲系統可能存在的鑑識挑戰,確定那些鑑識挑戰需要採取緩解策略以及鑑識調查人員如何將其應用於特定的鑑識調查中。

CC FRA 隨著更多使用和研究可能會進一步發展。

1.2 - The Approach

CC FRA 建立在「安全參考架構」和「企業架構」上。

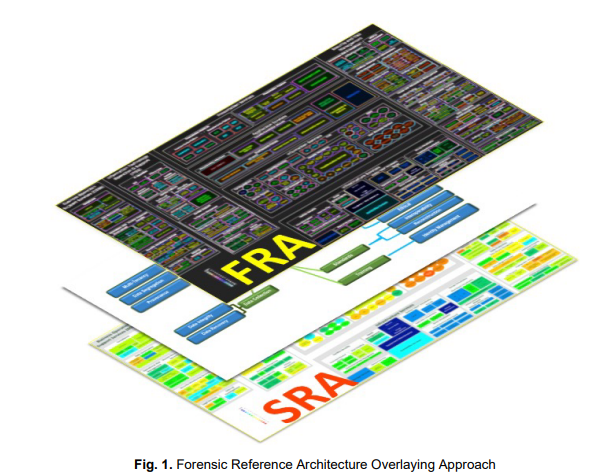

在圖一中,底層圖形表示NIST雲安全參考架構(SRA)。中間代表NIST雲取證挑戰。頂層表示當前文檔中描述的NIST取證參考架構(FRA)作為 CSA EA 圖形表示的覆蓋層(子集)

在圖一中,FRA 層通過在NIST IR 8006 [1] 中紀錄的挑戰的上下文忠分析SRA的每種能力(這些能力源於CSA EA),以利用其下面的兩個塗層。對於每個挑戰,分析確定該挑戰是否會影響在雲環境中作為雲服務或解決方案的一部分實施的能力。「如果該挑戰影響能力,則該功能能力被認為具有取證重要性,並被導入或被視為是FRA的能力。

2. Overview of NIST Cloud Forensic Challenges

NIST Cloud Computing Forensic Science Working Group (NCC FSWG) 成立的目的在於研究與雲端環境有關的鑑識科學挑戰和架構。

該工作小組調查了文獻,並確定了與雲端計算鑑識相關的一組挑戰。其中描述了62個挑戰及其克服每個挑戰的潛在結果。

文件初步分析了這些挑戰,包括:

- 每個挑戰與NIST雲端計算模型中定義的五個基本特徵之間的關係

- 這些挑戰如何與雲端技術相關聯

- 九個挑戰類別

分析還考慮了:

- 日誌數據

- 媒體數據

- 與時間、位置和敏感數據有關的問題

還討論了「快速彈性、多租戶」和「超級管理員/虛擬基層」等主題的相關性。

這62個挑戰支持「刑事司法 和 民事訴訟系統」、「安全事件響應」和「內部企業運營」。

挑戰所屬的九個類別:

- 架構(例如多樣性、複雜性、出處、多租戶、數據隔離)。雲取證中的架構挑戰包括:

- 處理供應商之間的雲架構變異性

- 資源配置期間的租戶數據隔離

- 可以存儲數據的系統、位置和終端點的增加

- 維護和保存鏈接鏈的準確和安全出處

- 數據收集(例如數據完整性、數據恢復、數據位置、成像)。雲取證中的數據收集挑戰包括:

- 在大型、分佈式和動態系統中定位取證證據

- 定位和收集易失性數據

- 從虛擬機器中收集數據

- 在多個計算機和多個位置之間共享數據的多租戶環境中的數據完整性

- 無法對雲中的所有取證證據進行成像

- 在不違反其他租戶保密性的情況下存取一個租戶的數據

- 在共享和分佈式虛擬環境中恢復已刪除的數據

- 分析(例如相關性、重建、時間同步、日誌、元數據、時間軸)。雲取證中的分析挑戰包括:

- 跨雲提供商的取證證據的相關性

- 從虛擬映像或存儲重建事件

- 元數據的完整性

- 日誌數據的時間軸分析,包括時間戳的同步

- 反取證技術 (例如:模糊化、資料隱藏、惡意程式)。反取證技術是一組專門用來防止或誤導取證分析的技術。雲端取證中的反取證挑戰包括:

- 使用模糊化、惡意程式、資料隱藏或其他技術破壞證據完整性。

- 惡意程式可能規避虛擬機器隔離方法。

- 事件初步反應 (例如:雲端服務提供商的可信度、反應時間、重建)。雲端取證中事件初步反應的挑戰包括:

- 相信、能力和信譽的雲端服務提供商能夠充當第一反應者並進行數據收集。

- 難以進行初始分析。

- 處理大量收集的取證文物。

- 角色管理 (例如:資料擁有者、身份管理、使用者、存取控制)。雲端取證中角色管理的挑戰包括:

- 唯一識別帳戶所有者。

- 雲端使用者憑證與實體使用者之間的解耦。

- 在線匿名和虛構身份的易用性。

- 確定資料的準確所有權。

- 認證和存取控制。

- 法律方面 (例如: 管轄區、法律、服務水平協議、合同、傳票、國際合作、隱私、倫理)。在雲端取證中,法律上的挑戰包括:

- 確定並解決法律存取數據的管轄問題。

- 在調查期間缺乏有效的國際通訊和合作渠道。

- 數據的獲取依賴雲服務提供商的合作、能力和可信度。

- 合同和服務水平協議中缺乏條款。

- 發出傳票卻不知道數據的實際位置。

- 標準方面 (例如: 標準操作程序、互通性、測試、驗證)。在雲端取證中,標準方面的挑戰包括:

- 缺乏最基本的標準操作程序、實踐和工具。

- 雲服務提供商之間缺乏互通性。

- 缺乏測試和驗證程序。

- 培訓方面 (例如: 取證調查人員、雲服務提供商、資格、認證)。在雲端取證中,培訓方面的挑戰包括:

- 誤用不適用於雲端取證的數位取證培訓資料。

- 調查人員和教師缺乏雲端取證培訓和專業知識。

- 雲服務提供商的記錄保管人員對證據的知識有限。

3. Overview of CSA's Enterprise Architecture

Cloud Security Alliance (CSA) 的企業架構 (EA) 是一種方法論,也是一套工具,可以讓安全架構施、企業架構施和風險管理專業人員利用一套共同的解決方案和控制措施。這些解決方案和控制措施滿足風險管理人員必須評估的共同要求 => 關於內部IT安全和雲服務提供商控制的操作狀態。

這些控制措施是通過「安全能力」表達的,旨在「創建滿足企業安全需求的共同路線圖」。

CSA 設計 EA 時,強調「企業需求」必須成為架構設計的指導方針。在企業架構下,這些要求來自一個控制矩陣,部分是受到法規、標準框架、和IT審計框架的推動。EA (企業架構) 是在雲服務交付模型的背景下設計的,這些模型包括「軟體即服務(SaaS)」、「平台即服務(PaaS)」、「基礎架構即服務(IaaS)」。

根據上述需求,一組「安全能力」已被定義,並按照以下最佳實踐架構組織。

- Sherwood應用商業安全架構(SABSA)=> 從業務角度「定義」了一個「安全模型」。

- 資訊技術基礎設施庫(ITIL)=> 指定了「管理公司IT服務」所需的「模式」,包括「管理」這些「服務的安全指南」。

- Jerico論壇 => 指定從傳統技術環境到跨越多個數據中心的互聯網方案,其中一些是由企業擁有,而另一些純粹用做外包服務的技術安全規範。

- 開放式企業架構(TOGAF) => 為規劃、設計和管理資訊架構提供「企業架構『框架』和『方法』」,最終匯總成一個通用框架,將安全架構施的工作與組織的企業架構集成。

CSA EA 涵蓋的範圍包括以下領域:

- 商務運營支援服務(BOSS):這些功能能力與支援組織商業需求的雲端IT服務相關。

BOSS體現了企業的方向和雲端消費者的目標。

BOSS功能能力涵蓋「合規性」、「數據治理」、「運營風險管理」、「人力資源安全」、「安全監控」、「內部調查」和「法律服務」。 - 資訊技術運營和支援(ITOS):這些功能能力與管理組織的雲端IT服務相關。

ITOS功能能力涵蓋「IT運營」、「服務交付」和「服務支援」。 - 安全和風險管理(S&RM): 這些功能能力與「保護雲端IT資產」還有「檢測、評估和監測雲端IT風險」相關。

S&RM功能能力涵蓋「身份和訪問管理」、「GRC(治理、風險管理和合規性)」、「策略」和「標準、威脅和漏洞管理」以及「基礎架構和數據保護」。 - 表示服務:這些功能能力與最終用戶交互的雲端IT解決方案相關。

功能能力涵蓋「表示模式」和「表示平台(包括端點、手寫和語音辨識)」。 - 應用程式服務:這些功能能力與組織所提供的雲應用程式的開發和使用相關。

涵蓋「程式設計介面」、「安全知識生命週期」、「開發流程」、「整合中介軟體」、「連線和交付」,以及「抽象化」。 - 資訊服務:這些功能能力與「雲端資訊和資料」的「儲存和使用」相關。

包括「服務交付」、「服務支援」、「報告服務」、「資訊技術操作和支援」、「業務操作和支援」、「數據治理」、「使用者目錄服務」、「風險管理」和「安全監控」 - 基礎架構服務:這些功能能力與支援雲端IT基礎架構的核心功能相關。

包括「設施」、「硬體」、「網路」和「虛擬環境」。

一共有347種功能性能力在這些領域。

就像上面提到的,CSA EA 的functional capability被NIST Cloud Security Reference Architecture (SRA) 所利用。

SRA 是一個正式的模型,被設計為NIST Cloud Computing Reference Architecture的安全覆蓋層,並提供一種「為雲基礎『解決方案建構和編排』」的方法論。

這個方法論允許雲架構師識別系統的功能能力。

這種編排是使用風險基礎的方法來規劃和管理雲端系統的安全性,遵循應用於基於雲端系統的風險管理框架 (RMF)。

該方法可以幫助雲架構師在設計雲基礎解決方案時「識別風險」,並「確定雲參與者的責任」,進而建立出清晰的客戶責任矩陣,協助更好的「分配雲提供商和消費者之間的安全責任」。

=> 針對每種雲端服務模型,分析系統組件,已確定每個雲端餐與者在實現這些組件時的參與程度。

4. The Forensic Reference Architecture Methodology

雲端運算鑑識參考架構(The Cloud Computing Forensic Reference Architecture)旨在幫助使用者了解哪些取證挑戰可能會出現在組織的雲端系統中。

組織一個新的雲端系統時,建議雲端架構師、雲端安全和鑑識人員使用該參考架構來識別那些挑戰可能會影響系統。了解部分的緩解策略,以減少操作期間產生的風險。

比如說,「基於主動生成的鑑識數據進行時時干預,並消除在需要時對數字取證調查的潛在負面影響」。

FRA 是特別為以下目標受眾所設計,以解答其雲端運算架構相關的特定問題:

- 雲端系統架構師和工程師:可能有「我正在設計的雲端系統在多大程度上促進了數位取證的使用?」

=> 識別可能存在的數位取證挑戰,能夠專注於潛在關注點,也可考慮系統權衡(例如,系統越能促進數位取證的使用,運營或經濟影響可能越大,或者隱私受到負面影響的可能性越大)。 - 取證從業人員:「與傳統的本地計算環境相比,我需要注意哪些項目來進行雲環境下的數位取證?」

- 想要從提供商購買雲服務的消費者:「討論雲服務提供商所提供的內容時,我需要考慮哪些數位取證問題?”」

《雲端計算取證參考架構》提供了一個有用的起點,供所有雲端安全和取證相關人員分析NIST IR 8006 [1]中所識別的雲端取證挑戰對他們系統的影響程度。

這些功能能力有助於聚焦可能的緩解措施。如果挑戰影響了一個功能能力,可能有緩解方法可用於針對該功能能力執行更好的取證。

NCC FSWG 已經開發了功能能力和取證挑戰之間的映射。對於每個功能能力,該映射顯示了所有影響該功能能力的取證挑戰。這導致產生了一個映射表,共347行(每行對應一個功能能力),62列(每列對應一個取證挑戰)。

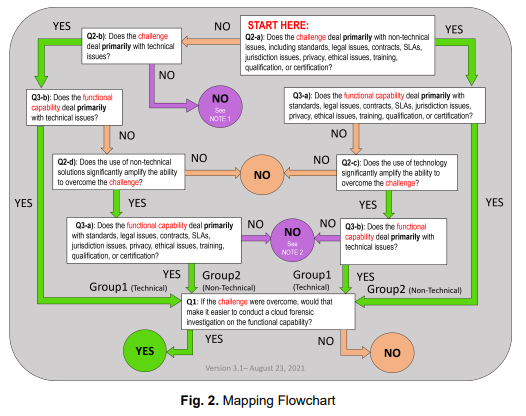

表中的條目如果該挑戰影響了該功能能力則為YES,否則為NO。(見圖3中的一部分內容)

當問題是「一個鑑識挑戰是否會影響一個功能能力」時,它的定義是:「如果這個挑戰被克服,是否會使得在該功能能力上進行雲端鑑識調查變得更容易?」

這就是挑戰和能力之間的映射關係試圖捕捉的內容。

NCC FSWG為62個挑戰中的每個挑戰都開發了一個總結,回答了每個具體挑戰的以下問題:如果克服(或減輕)這個挑戰,將會為鑑識調查人員提供什麼優勢?如果這些優勢意味著可以提高在功能能力上執行的鑑識調查的質量,則答案是「是的」,克服這個挑戰可能會使在該能力上進行鑑識調查更容易。

“The goal was to provide a narrow, precise mapping between challenges and capabilities. A flowchart was developed that was followed to achieve this mapping, as shown in Fig. 2.

以上原文是圖2的意義與由來。

流程圖提供使用者一個統一的方法,以確定特定能力所遇到的挑戰是否適用。

在進行分析時, NCC FSWG 將每個雲端取證挑戰劃分為兩組:

- 主要是技術性挑戰(例如架構)

- 主要是非技術性挑戰(例如法律)

這導致流程圖中出現了問題Q2-a、Q2-b、Q2-c和Q2-d,用於將其分類為兩個組別。如果挑戰主要涉及標準、法律問題、合同、服務水平協議、管轄問題、隱私、道德問題、培訓、資格或認證,則該挑戰被認為是非技術性的。否則,它就是技術性的。

對於每個雲功能能力,同樣分為兩組,主要是技術性的或主要是非技術性的。

判斷依據跟上一段文類似,這導致在流程圖中創建了問題Q3-a和Q3-b。。

流程圖嘗試將主要是技術性的挑戰僅映射到主要是技術性的能力,而將主要是非技術性的挑戰僅映射到主要是非技術性的能力。這導致了一個精確而有限的映射。如果一個挑戰和一個能力配對被分配到同一組,則問題是是否克服挑戰會使得在該能力上進行取證更容易。答案決定了該能力是否受到該挑戰的影響。

總之:

- 挑戰可以分為技術和非技術類型,能力也可以分為技術和非技術類型。

- 如果挑戰和能力分別屬於相同的類型,且挑戰的克服可以使進行取證更加容易,那麼該挑戰被認為會影響該能力。

- 如果挑戰和能力分別屬於不同的類型,那麼映射被認為是不存在的。

- 建立較窄的映射可以使流程更加實用和有效,因為挑戰可以作為有效的工具來確定哪些能力更有可能受到挑戰的重大影響。

在建構取證架構時,挑戰和能力之間的對應關係應該具有精確且有限的特性。

舉例來說:【對於一個非技術性的挑戰,若考慮的能力是技術性的,則適當的增強培訓可以幫助取證人員更輕鬆地對大多數能力進行取證。然而,若挑戰對應的能力範圍太廣,就會影響到很多不相關的能力,不利於實際應用。因此,更窄的對應方式更好,可以幫助識別受挑戰影響較大的能力,同時也更易於實際應用。】

如果挑戰和能力都涉及相同類型的問題,則問題簡單,如果克服挑戰會使調查更容易,則建立YES對應。如果挑戰是技術性質而能力是非技術性質,或反之亦然,則需要進行進一步分析,以確定使用技術或非技術性解決方案是否能顯著增強鑑識調查人員克服挑戰的能力。如果答案是“是”,則分析將繼續,否則不需要進一步分析。該方法有助於設計人員和鑑識調查人員專注於受特定雲端鑑識挑戰影響的功能能力。

原文件內對於這段容有更明確的舉例,有興趣的朋友可以去原文件內看看。

遍歷流程圖的過程涉及對正在分析的具體挑戰和能力對進行問題的提出。從流程圖的右上方(標記為“Q2-a”)開始,每個方框都會對挑戰或能力進行問題的提出。每個問題的答案,即YES或NO,都將引導到另一個問題的方框或圖2中顯示的圓圈之一。

表1:圖2中圓圈的含義:

- 當按照邏輯流程圖並回答引導問題時,如果最終答案是綠色圓圈標記的YES,那麼該挑戰會影響能力。

- 當按照邏輯流程圖並回答引導問題時,如果最終答案是橙色圓圈標記的NO,那麼該挑戰不會影響能力。

- 當按照邏輯流程圖並回答引導問題時,如果最終答案是紫色圓圈標記的NO,那麼該挑戰不會影響能力,原因在下面的注1和注2中解釋。

為了確定鑑識挑戰是否會影響功能能力,需要提出三個基本問題:

- 問題1(Q1)- 如果克服了挑戰,是否會使在功能能力方面進行雲端鑑識調查更容易?

“雲端鑑識調查”一詞指的是在雲端識別、獲取、保存、檢查、解釋和報告潛在的數字證據。在分析問題1時,僅考慮特定的功能能力,忽略所有其他能力,好像它們不存在一樣。因此,實際上問的問題是:

【如果克服挑戰,是否僅在忽略其他能力的情況下使在此功能能力上進行雲端鑑識調查更容易?】 - 問題2(Q2-a、Q2-b、Q2-c和Q2-d)- 這些問題僅與挑戰有關,而不是能力。

這些問題的目的是確定挑戰是否涉及技術或非技術問題,以及技術解決方案或非技術解決方案是否顯著增強克服挑戰的能力。 第三個問題(Q3-a 和 Q3-b)僅與能力有關,而與挑戰無關。

這些問題的目的是確定能力是否主要涉及技術或非技術問題。

進入流程圖後,若沒有到達NO節點,最終會到達標記為“Q1”的方框。對於任何挑戰和能力組合,當到達Q1時,它可以屬於以下兩個組:

- (技術組)- [挑戰是技術性的,或挑戰是非技術性的,但需要使用技術(至少部分)才能克服挑戰。] 且 [功能能力是技術性的。]

- (非技術組)- [挑戰是非技術性的,或挑戰是技術性的,但需要使用非技術性解決方案(至少部分)才能克服挑戰。] 且 [功能能力是非技術性的。]

然而,假設一個挑戰是非技術性的,但需要技術來克服這個挑戰。既有非技術性和技術性解決方案的非技術性挑戰的例子包括以下幾點:

- FC-56 (機密性和個人身份資訊) 處理法律/隱私問題 (一個非技術性挑戰)。

隱私問題可以透過法律措施 (例如,立法) 和技術措施 (隱私增強技術) 來解決。 - FC-64 和 FC-65 處理培訓 (非技術性挑戰)。

培訓問題可以透過更好和更廣泛地提供培訓課程來解決,但也可以透過更好的技術來進行培訓來解決。

有些非技術性挑戰需要非技術性、技術性或兩者兼備的解決方案。如果非技術性挑戰只需要非技術性解決方案 (而且能力也是非技術性的),則它屬於第二組。如果只需要技術性解決方案 (而且能力是技術性的),則它屬於第一組。如果兩者都需要,則它屬於第一組或第二組,取決於能力是技術性的還是非技術性的。

當挑戰是技術性的,但需要非技術性解決方案來克服挑戰 (而且能力是非技術性的) 時,則這個挑戰屬於第二組。

• Note1:當到達此圓圈時,挑戰不適用於兩個群組中的任何一個。它既不是技術性的也不是非技術性的。幸運的是,由於沒有任何挑戰具有此特性,因此沒有任何挑戰會到達此節點。此節點僅包括在流程圖中,以便每個節點都具有YES和NO的退出路徑,以實現邏輯完整性。

• Note2:當到達此圓圈時,能力不適用於兩個群組中的任何一個。它既不是技術性的也不是非技術性的。有一些能力會到達此節點。但是,這些能力與數字取證有關的問題無關。相反,它們涉及控制對設施的物理訪問(例如使用屏障、安全巡邏、檢查實體身份證等)。它們還涉及緩解對設施的物理威脅,例如安裝滅火設備。

本節所描述的過程,即分析任何一對雲功能能力和雲數字取證挑戰的過程,代表了CC FRA的核心組成部分 – 方法論 – 並可應用於任何一組能力-挑戰對,不論是從本文件使用的集合中修改還是從不同的架構框架或實證數據中適應。

5. The Forensic Reference Architecture Data

- 資料是由NCC FSWG成員進行分析後得到的,用於配合CC FRA方法論。

- 方法論是針對62種雲端取證挑戰與347種雲端功能能力的所有可能組合進行評估。

- 共評估了21514種挑戰-能力對應,使用Figure 1中的流程圖進行評估。

- 建議使用者在應用CC FRA方法論時,可以使用這些資料作為初始資料,但也應根據自己的系統和需求進行修改或自訂資料集。

- 如果現有的能力不適用於使用者的情況,可以刪除一些或全部能力,並添加新的能力;同樣地,也可以添加新的挑戰或刪除已充分解決的挑戰。

- 這種方法論的優點在於可以幫助聚焦於如何解決挑戰,因為它會針對受影響的能力具體考慮每個挑戰。

NCC FSWG分析的結果被總結在了一個映射表(MT)中。MT中的條目,如果相關的挑戰被確定影響了配對的能力,則條目為YES,否則為NO。

圖3顯示了表格的一個樣本節錄,完整的CC FRA映射表可以下載(見附錄D部分圖像和下載數據的鏈接)。

原文件網址:https://nvlpubs.nist.gov/nistpubs/SpecialPublications/NIST.SP.800-201.ipd.pdf

可以點擊前往參考。

- NCC FSWG的分析結果總結在映射表中,每個挑戰能力配對的項目都有一個相應的YES或NO。

- CC FRA資料集提供了根據本文作者和合作者進行的分析所得的每個挑戰能力配對的回應。

- CC FRA數據集包含62個來自NISTIR 8006的雲取證挑戰和347個雲功能能力。

- 在CC FRA映射表中,每個雲功能能力都在左側列上標明為“CAPABILITY”,並按照CSA EA將其分為“CONTAINERS”和“DOMAINS”兩類。

在圖3中,顯示了前9個和後9個功能,其餘被隱藏。

每一行因此代表了一個單獨的功能,包括以下資訊:功能的領域(所有領域在第3節中描述),容器(在附錄D1的架構圖中最高層元素),功能的名稱以及功能的描述(未在圖3中顯示,但在附錄D中顯示)。

在表格中,每個特定的行和列所對應的條目(即特定的挑戰和能力配對)根據在圖2中遍歷映射流程圖的結果,其條目要麼是YES,要麼是NO。遍歷流程圖需要回答問題1(Q1)、問題2(Q2-a、Q2-b、Q2-c、Q2-d)和問題3(Q3-a、Q3-b)。如第4節所述,對於到達Q1的每個單個挑戰能力配對,都必須回答問題1。然而,問題2和問題3僅與挑戰和能力分別有關,可以事先回答,NCC FSWG 對這些問題進行了共識回答。

這些答案顯示在圖3的表格中。表格中的第二行是Q2-a的答案,第三行是Q2-b的答案,第四行是Q-2c的答案,第五行是Q2-d的答案。表格中的第五列是Q3-a的答案,第六列是Q3-b的答案。

表格中的每個條目都有不同的顏色標記:

- 橙色:在流程圖中未到達問題Q1即可得到NO的答案。在填寫Q2-a、Q2-b、Q2-c、Q2-d、Q3-a和Q3-b的答案後,這些條目可以自動填寫。

- 紅色:由於回答Q1而得到NO的答案。

- 綠色:由於回答Q1而得到YES的答案。

通過分析法醫學挑戰與功能能力之間的相關性,可以確保對CC FRA 方法中確定的問題獲得一致和可重複的答案。每個挑戰都進一步分類,基於它對雲端功能能力的整體影響來進行。

該分類專注於受影響功能能力的總數,並確定僅受影響的功能能力集合是有限的還是大多數構成雲生態系統的功能能力都受到了影響。詞語”影響”用於表示一個挑戰如何廣泛或狹窄地影響功能能力集合。

因此,每個挑戰的影響被分類為通用到具體的一個範圍內,如下所示(參見NIST IR 8006 [1],附錄A,表2,第4列):

- 通用(G):如果一個挑戰影響了大多數的功能能力,它被標記為通用。

- 具體(S):如果一個挑戰只影響了一個有限的功能能力集合,它被標記為具體。

- 準(Q):如果一個挑戰介於通用和具體之間,則被標記為準。

第五章總結:

一個具體的挑戰範圍狹窄,只影響少數功能能力,而一個通用的挑戰則影響了廣泛的功能能力。

具體的挑戰以直接方式影響能力,這取決於所解決的問題,使得該能力受到重要和深刻的影響。

然而,由於通用的挑戰影響了大部分能力,其影響與每個能力所解決的問題密切相關,因此對能力的影響程度比較不重要和深刻(詳見第4節“精確、有限的映射”)

因此,對於進行雲端取證調查而言,具體的挑戰比通用的挑戰整體上更具影響力。

每個挑戰的通用到具體的標籤也是取證參考架構的一部分,如附錄D所示。NCC FSWG為所有挑戰開發了共識標籤。

6. Conclusion

FRA的目標是使分析雲系統能夠確定系統主動支持數字取證的程度。

具體來說,FRA旨在幫助用戶了解先前識別的雲取證挑戰可能如何影響組織的基於雲的系統。

在開發新系統或分析現有系統時,FRA 有助於識別可能會影響系統能力並因此需要至少部分減緩策略以支持完整取證調查的雲取證挑戰。 FRA 還確定了取證調查人員如何將減緩策略應用於特定調查。

FRA 可被任何雲計算從業人員使用,但它專門設計用於使雲系統架構師、雲工程師、數字取證從業人員甚至雲消費者能夠分析和審查其雲計算架構以實現取證準備。

本文件中提供的FRA資料提供了FRA方法論的初始實現,對於所有雲端取證相關人員來說,它是一個有用的起點,可用來分析NIST在NIST IR 8006中提出的雲端取證挑戰如何影響CSA的EA中的每個功能能力。

鼓勵所有使用者根據自己的特定情況和需求自定義此初始實現(附錄D所示)。例如,如果現有的功能能力不適用於使用者的情況,則可以刪除某些或所有功能能力,並添加新的功能能力。

同樣地,可以添加適合使用者情況的新取證挑戰,並刪除已充分緩解的挑戰。

FRA方法論促進分析雲端取證挑戰如何影響特定功能能力,並幫助確定是否需要減輕措施以確保相關能力的取證就緒。這意味著使用者可以用自己的取證挑戰或功能能力取代當前FRA資料集中使用的所有雲端取證挑戰或功能能力。

此處提出的FRA可能會隨時間而演變,並且將開發量化影響的方法,以增強FRA的可用性。